Neulich bekam ich die Fehlermeldung:

Deutsch: Die Remoteverbindung wurde aufgrund von VPN-Tunnelfehler nicht hergestellt. Der VPN-Server ist möglicherweise nicht erreichbar. Wenn für die Verbindung ein L2TP/IPsec-Tunnel verwendet wird, werden die für die IPsec-Aushandlung erforderlichen Sicherheitsparameter möglicherweise nicht ordnungsgemäß konfiguriert.

Englisch: The remote connection was not made because the attempted VPN tunnel failed. The VPN server might be unreachable. If this connection is attempting to us an L2TP/IPsec tunnel, the security parameters required for IPSec negotiation might not be configured properly.

Diese Fehlermeldung kommt, wenn einerseits die VPN Verbindung im Modus „automatisch“ läuft und es zu einer Fehlermeldung kommt.

Im ersten Schritt sollte man den richtigen VPN-Typ auswählen. In meinem Fall war das „Secure Socket Tunneling-Protokoll (SSTP)“. Danach war die Fehlermeldung wesentlich aussagekräftiger

Eine Zertifikatkette wurde zwar verarbeitet, endete jedoch mit einem Stammzertifikat, das beim Vertrauensanbieter nicht als vertrauenswürdig gilt.

Dies bedeutet mit anderen Worten, dass es Probleme mit dem Zertifikat gibt. Als nächstes empfiehlt sich vom Client aus auf die IIS Seite des VPN-Server mittels http und https zuzugreifen. Bei mir hat sich herausgestellt, dass der Server die SSL-Bindung verloren hat, da der Server unter http erreichbar aber unter https nicht erreichbar war. Die Lösung bestand nun darin, ein neues SSL Zertifikat zu generieren.

initiale Einrichtung

Wenn man erstmalig den VPN Server einrichtet, sollte man SSTP gleich mit einen Certifikat koppeln.

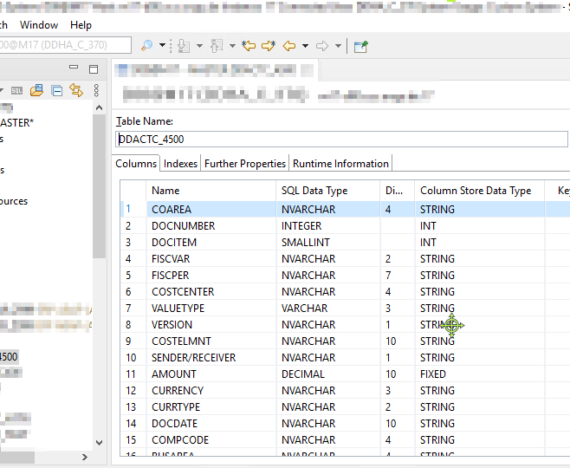

Schritt 1: Self-Signed Certificat generieren

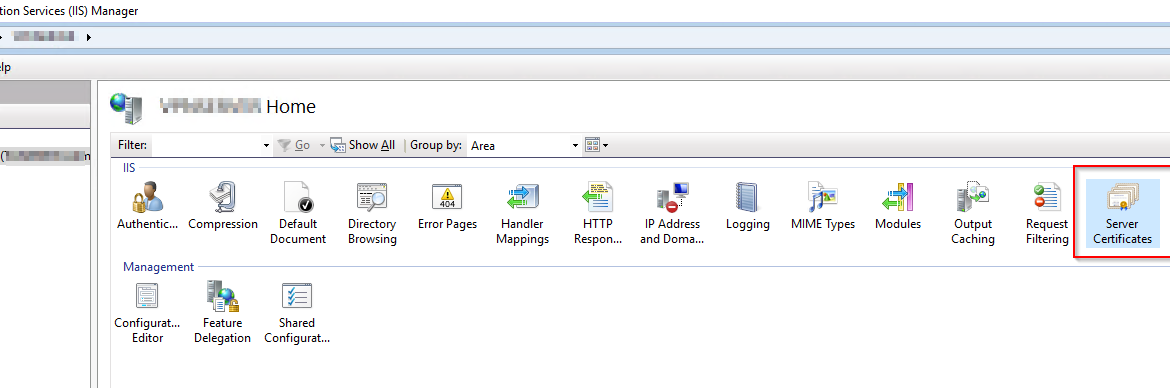

Die einfachste Möglichkeit besteht darin, dass man ein Server Zertifikat selbst erstellt und am Client einrichtet. Unter IIS kann man auf Server Certificates klicken und dann ein „Self-Signed Certificate“ erstellen.

Das so erstellt Zertifikat wird für den Rechnernamen im lokalen Netzwerk ausgestellt. Das ginge auch anders, ich finde es an dieser Stelle aber gar nicht so schlecht.

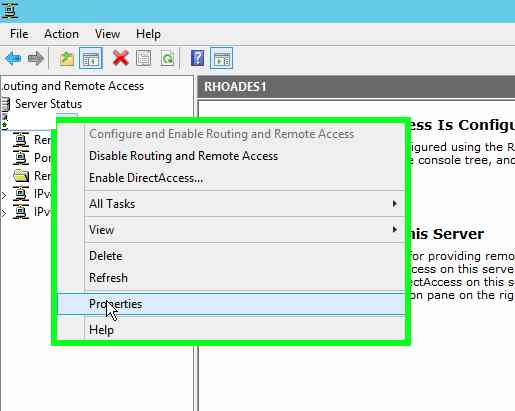

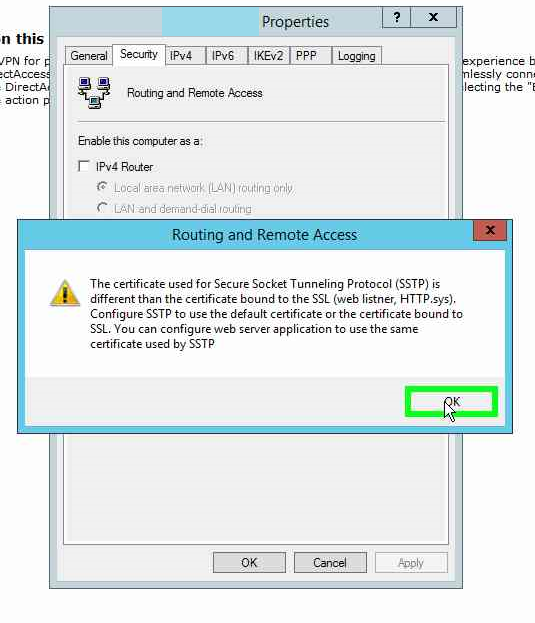

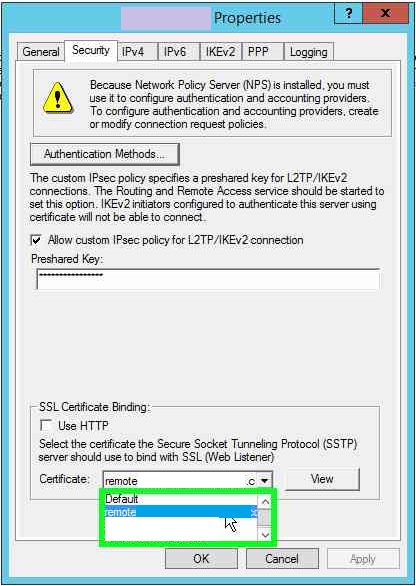

Schritt 2: Änderung des SSL Certificates für SSTP VPN

Nun muss man das erstellts SSL-Zertifikat für Routing and Remote Access verwenden.

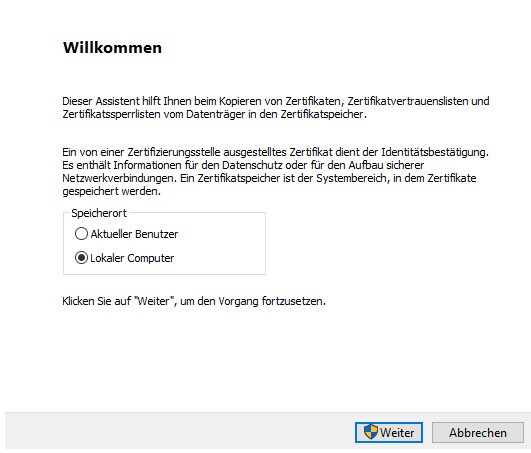

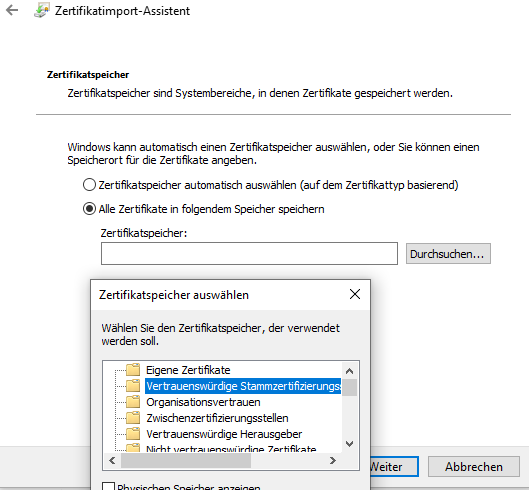

Schritt 3: Installation des Zertifikats am Client

Installiert man das Zertifikat nun am Client, funktioniert das VPN nicht, das der CN-Name des Zertifikats nicht mit dem übergebenen Wert überein.

Schritt 4: Änderung der hosts-Datei

Im letzten Schritt ergänzt man eine Zeile in der Hostdatei, der den Rechnernamen im lokalen Netzwerk auf die fixe IP des VPN Servers mappt.

zB VPN-Server.domain.loc XX.XXX.XXX.XXX

näheres dazu wie man die hosts-Datei unter Windows bearbeitet findet man hier. Ich persönlich öffne den Text-Editor meines Vertrauens als Admin und dann kann man die Datei so bearbeiten.

Ob der Host-Eintrag funktioniert, kann man in jedem beliebigen Browser testen, indem man den lokalen Rechnernamen aufruft. Dadurch sollte die Seite des IIS angezeigt werden. zB https://VPN-Server.domain.loc zeigt die SSL verschlüsselte Seite des IIS von VPN Server an.

Schritt 4: Änderung in den VPN Einstellungen

Die VPN-Einstellungen muss man nun mit dem in der Host-Datei hinterlegten Namen einichten – zB VPN-Server.domain.loc

Zertifikatiserneuerung

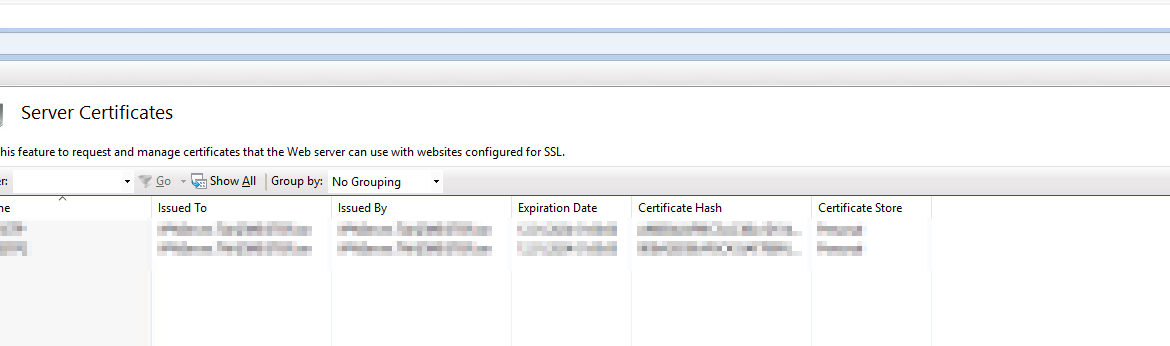

Ist das Zertifikat ausgelaufen – das war bei mir der Fall (tritt genau alle 12 Monate auf) – müssen nur folgende Schritte ausgeführt werden:

- Generierung eines Zertifikats am IIS

- Änderung des Zertifikats bei „Routing and Remote Access“

- Aktualisierung des Zertifikats am Client

Der Host-Eintrag bleibt in diesem Fall unverändert (logisch, die fixe IP und der lokale Namen des VPN-Servers ändern sich ja nicht) und die Einstellungen der VPN-Verbindung bleiben auch gleich.

Links

Weiterführende Links, die mir bei der Fehlersuche geholfen haben: