In der modernen IT-Landschaft, insbesondere in Entwicklungs- und Testumgebungen, ist die Nutzung virtueller Maschinen (VMs) auf einem Hyper-V-Hostsystem unter Windows 11 eine gängige Praxis. Diese VMs bieten eine flexible und isolierte Plattform für verschiedene Anwendungsfälle. Ein interessantes und herausforderndes Phänomen tritt jedoch auf, wenn Entwickler oder IT-Profis versuchen, Remote-Desktop-Verbindungen (RDP) zu diesen VMs herzustellen, insbesondere unter spezifischen Netzwerkbedingungen.

Ausgangssituation

Stellen Sie sich folgendes Szenario vor: Ein Entwickler hat eine frische Installation einer Windows 11 VM auf einem Windows 11 Hostsystem durchgeführt. Der Host ist Teil einer größeren Domäneninfrastruktur, was bedeutet, dass viele Benutzerkonten und Zugriffsrechte über einen zentralen Domain-Controller (DC) verwaltet werden. Der Entwickler selbst ist auf dem Hostsystem mit einem Domänenbenutzerkonto angemeldet, allerdings ohne aktive Verbindung zur Domäne – sei es, weil der Host sich außerhalb des physischen Netzwerks der Organisation befindet oder aufgrund von Netzwerk- oder VPN-Problemen.

Das Problem

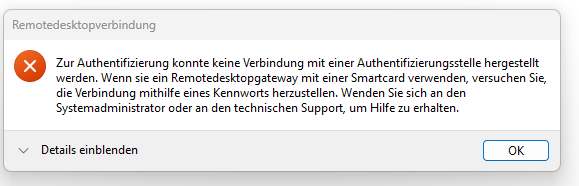

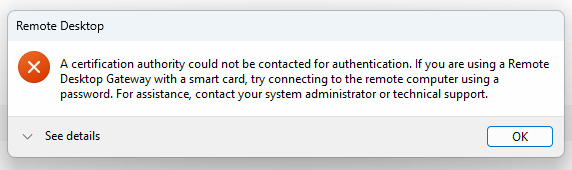

Nach dem Start oder Neustart der VM kann der Entwickler nicht sofort eine RDP-Verbindung zur VM herstellen. Versuche, sich mittels RDP einzuloggen, scheitern mit der Fehlermeldung: “Zur Authentifizierung konnte keine Verbindung mit einer Authentifizierungsstelle hergestellt werden.” oder “A certification authority could not be contacted for authentication”. Diese Situation ergibt sich trotz korrekter Konfiguration der RDP-Einstellungen und der Gewissheit, dass RDP-Zugriffe unter anderen Umständen funktionieren.

Interessanterweise wird dieses Problem umgangen, sobald sich der Entwickler einmalig über den Hyper-V-Manager direkt an der VM anmeldet. Nach dieser initialen Anmeldung über den Hyper-V-Manager funktionieren nachfolgende RDP-Verbindungsversuche ohne Probleme, solange die VM nicht neu gestartet wird. Dieses Verhalten wirft Fragen auf bezüglich der Unterschiede in den Authentifizierungsmechanismen zwischen einer direkten Anmeldung über den Hyper-V-Manager und einer RDP-Verbindung.

Untersuchung des Problems

Um dieses Verhalten zu verstehen, müssen wir die Authentifizierungsprozesse beider Zugriffsmethoden betrachten:

- Hyper-V-Manager: Dieses Tool interagiert direkt mit der Hyper-V-Hostumgebung und den VMs. Eine Anmeldung an der VM über den Hyper-V-Manager nutzt lokale Authentifizierungsmethoden oder greift auf im Cache gespeicherte Anmeldeinformationen zurück, die zuvor bei erfolgreichen Anmeldungen generiert wurden. Diese Methode ist besonders effektiv, wenn keine direkte Verbindung zum DC besteht.

- Remote Desktop (RDP): RDP benötigt typischerweise eine Authentifizierung gegenüber der Domäne, um die Benutzeranmeldeinformationen zu verifizieren. Ohne Zugriff auf den DC kann RDP die erforderlichen Authentifizierungsdetails nicht abrufen, was die eingangs erwähnten Fehlermeldungen zur Folge hat.

Die erfolgreiche Anmeldung über den Hyper-V-Manager aktualisiert den lokalen Authentifizierungscache der VM mit den benötigten Anmeldeinformationen. Diese zwischengespeicherten Informationen ermöglichen es dann, RDP-Verbindungen erfolgreich herzustellen, selbst ohne direkte Verbindung zum DC.

Lösungsansätze und Sicherheitshinweise

Ein praktikabler Ansatz, um die Herausforderung des initialen RDP-Zugriffs zu überwinden, könnte die Einrichtung eines AutoLogins auf der VM sein. Diese Methode speichert Anmeldeinformationen direkt in der Registry der VM und ermöglicht ein automatisches Einloggen bei jedem Start. Während dies das Problem löst, bringt es signifikante Sicherheitsrisiken mit sich, insbesondere die Speicherung von Passwörtern im Klartext. In diesem Kontext müssen Sicherheitsmaßnahmen sorgfältig abgewogen werden. Ein dediziertes Benutzerkonto mit eingeschränkten Rechten und spezifische Firewall-Regeln, die den RDP-Zugriff nur von vertrauenswürdigen IP-Adressen zulassen, können dazu beitragen, die Sicherheitsrisiken zu minimieren. Es ist jedoch entscheidend, dass solche Lösungen im Einklang mit den Sicherheitsrichtlinien und -bestimmungen der jeweiligen Organisation stehen.

In Anbetracht der beschriebenen Herausforderungen, die mit dem initialen RDP-Zugriff auf Windows 11 VMs verbunden sind, bietet die Kombination aus AutoLogin-Konfiguration und der Einschränkung des RDP-Zugriffs auf bestimmte IP-Adressen eine praktikable Lösung. Diese Ansätze ermöglichen nicht nur einen nahtlosen Remote-Zugriff unter den gegebenen Bedingungen, sondern tragen auch dazu bei, die Sicherheitsrisiken zu minimieren. Im Folgenden wird detailliert auf beide Lösungen eingegangen.

AutoLogin-Konfiguration

Das AutoLogin automatisiert den Anmeldeprozess durch Speicherung der Anmeldeinformationen in der Windows-Registry. Dies ermöglicht es der VM, sich automatisch mit einem vorgegebenen Benutzerkonto anzumelden, ohne dass bei jedem Neustart Anmeldeinformationen eingegeben werden müssen. Während diese Methode die anfängliche Hürde des RDP-Zugriffs überwindet, ist sie mit Sicherheitsbedenken verbunden, da Anmeldeinformationen im Klartext gespeichert werden.

Um AutoLogin sicher zu konfigurieren, empfiehlt es sich:

- Ein dediziertes Benutzerkonto zu verwenden: Dieses Konto sollte speziell für den AutoLogin-Zweck erstellt werden und über minimale Berechtigungen verfügen, um potenzielle Sicherheitsrisiken zu reduzieren.

- Starke Passwörter zu nutzen: Auch wenn das Konto eingeschränkte Rechte hat, ist die Verwendung eines starken, einzigartigen Passworts entscheidend, um unbefugten Zugriff zu erschweren.

Einschränkung des RDP-Zugriffs

Die Einschränkung des RDP-Zugriffs auf bestimmte IP-Adressen stellt eine weitere Sicherheitsebene dar. Durch die Konfiguration der Firewall, um RDP-Verbindungen nur von vertrauenswürdigen Netzwerken zuzulassen, kann das Risiko von Angriffen signifikant reduziert werden.

Zusammenfassung der Lösung

Durch die Implementierung eines AutoLogins in Kombination mit der gezielten Einschränkung des RDP-Zugriffs wird ein Gleichgewicht zwischen Benutzerfreundlichkeit und Sicherheit erreicht. Diese Lösung ermöglicht es Entwicklern und IT-Profis, effizient mit ihren VMs zu arbeiten, ohne die Notwendigkeit, bei jedem Neustart der VM manuell eingreifen zu müssen. Gleichzeitig sorgt die Einschränkung des RDP-Zugriffs für eine verringerte Angriffsfläche und erhöht damit die Sicherheit des Systems.

Wichtige Sicherheitshinweise

Es ist entscheidend, dass diese Konfigurationen und Maßnahmen im Kontext der spezifischen Sicherheitsanforderungen und -richtlinien einer Organisation betrachtet werden. AutoLogin sollte, wo immer möglich, vermieden oder nur mit äußerster Vorsicht und unter Berücksichtigung aller Sicherheitsimplikationen angewendet werden. Die Kombination aus starken Passwörtern, dedizierten Benutzerkonten mit minimalen Rechten und der sorgfältigen Konfiguration von Firewall-Regeln bildet die Grundlage für eine sichere und effiziente Arbeitsumgebung in modernen IT-Landschaften.